[ctf misc][2021祥云杯初赛]层层取证 |

您所在的位置:网站首页 › ctf misc 二维码 › [ctf misc][2021祥云杯初赛]层层取证 |

[ctf misc][2021祥云杯初赛]层层取证

|

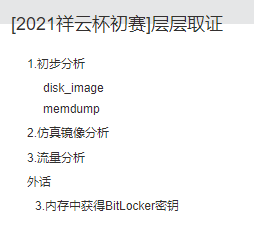

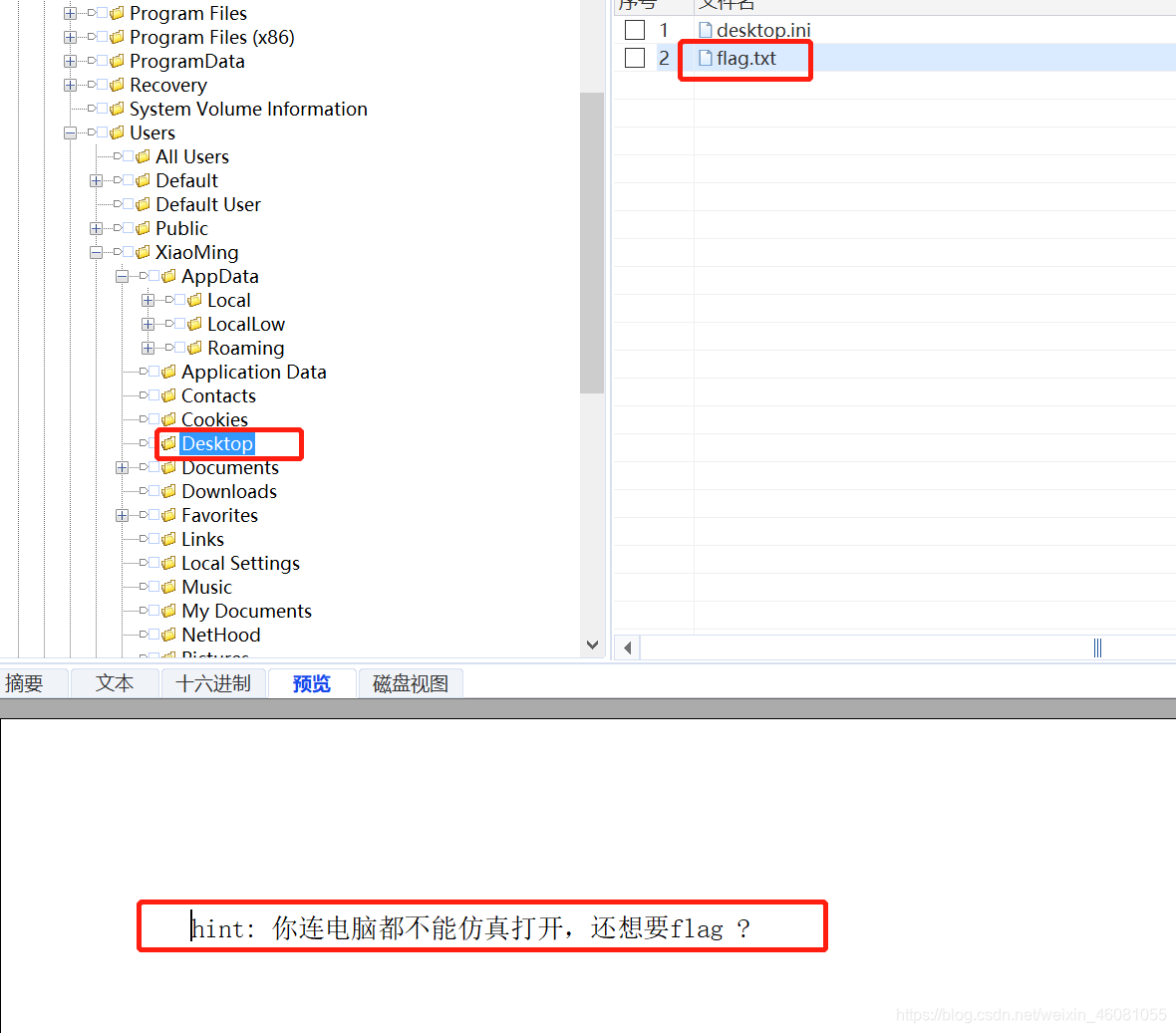

呜呜写博客以来第一次线上做出题目了 [2021祥云杯初赛]层层取证附件: Forensic_9b23172e1dba502daa656b8d4234897f.rar 内含win7x64电脑镜像和内存镜像disk_image.rar,memdump.rar 目录: 首先取证大师 在xiaoming账户的桌面上可以看到叫flag.txt的hint:你连电脑都不能仿真打开,还想要flag ?,就我个人经验仿真要看的信息,可能是Windows便笺 ps,我一直想找这个BitLocker,但是搜出来好多假的BitLocker,最后做完也没要解密分区,气 volatility_2.6_win64_standalone.exe -f E:\memdump.mem imageinfo得到策略Win7SP1x64 volatility_2.6_win64_standalone.exe -f E:\memdump.mem --profile=Win7SP1x64 pslist Offset(V) Name PID PPID Thds Hnds Sess Wow64 Start Exit ------------------ -------------------- ------ ------ ------ -------- ------ ------ ------------------------------ ------------------------------ 0xfffffa800ccc39e0 System 4 0 84 557 ------ 0 2020-08-15 11:37:49 UTC+0000 0xfffffa800d3c8b30 smss.exe 224 4 2 30 ------ 0 2020-08-15 11:37:49 UTC+0000 0xfffffa800de44060 csrss.exe 328 316 9 548 0 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800e1547c0 wininit.exe 400 316 3 79 0 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800de04b30 csrss.exe 420 408 10 255 1 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800e1a9b30 winlogon.exe 472 408 4 110 1 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800e1d47c0 services.exe 508 400 8 226 0 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800e1e0b30 lsass.exe 524 400 8 586 0 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800e1e2b30 lsm.exe 532 400 11 142 0 0 2020-08-15 11:37:50 UTC+0000 0xfffffa800e1e0280 svchost.exe 632 508 11 364 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e1edb30 vmacthlp.exe 696 508 4 56 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e2a94a0 svchost.exe 740 508 8 296 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e2d9b30 svchost.exe 820 508 23 500 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e2fca10 svchost.exe 868 508 19 395 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e30d5e0 svchost.exe 896 508 48 1092 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e347250 audiodg.exe 984 820 8 140 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e363890 svchost.exe 264 508 18 706 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e3d5b30 svchost.exe 236 508 18 373 0 0 2020-08-15 11:37:51 UTC+0000 0xfffffa800e4428a0 spoolsv.exe 1120 508 14 337 0 0 2020-08-15 11:37:52 UTC+0000 0xfffffa800e464b30 svchost.exe 1152 508 21 318 0 0 2020-08-15 11:37:52 UTC+0000 0xfffffa800e5017c0 svchost.exe 1268 508 17 255 0 0 2020-08-15 11:37:53 UTC+0000 0xfffffa800e56b910 VGAuthService. 1368 508 4 87 0 0 2020-08-15 11:37:53 UTC+0000 0xfffffa800e5ba4c0 vmtoolsd.exe 1460 508 11 297 0 0 2020-08-15 11:37:53 UTC+0000 0xfffffa800e66eb30 svchost.exe 1720 508 5 101 0 0 2020-08-15 11:37:53 UTC+0000 0xfffffa800e678b30 dllhost.exe 1808 508 20 195 0 0 2020-08-15 11:37:54 UTC+0000 0xfffffa800e672b30 WmiPrvSE.exe 1872 632 10 201 0 0 2020-08-15 11:37:54 UTC+0000 0xfffffa800e5277e0 dllhost.exe 1980 508 17 208 0 0 2020-08-15 11:37:54 UTC+0000 0xfffffa800e6e5950 msdtc.exe 1212 508 16 157 0 0 2020-08-15 11:37:54 UTC+0000 0xfffffa800d6db060 VSSVC.exe 2076 508 7 114 0 0 2020-08-15 11:37:55 UTC+0000 0xfffffa800e78cb30 taskhost.exe 2260 508 12 212 1 0 2020-08-15 11:38:11 UTC+0000 0xfffffa800e7c0410 dwm.exe 2360 868 6 130 1 0 2020-08-15 11:38:12 UTC+0000 0xfffffa800e7c7b30 explorer.exe 2384 2336 32 939 1 0 2020-08-15 11:38:12 UTC+0000 0xfffffa800e87b870 vmtoolsd.exe 2560 2384 7 179 1 0 2020-08-15 11:38:12 UTC+0000 0xfffffa800e88c3e0 StikyNot.exe 2572 2384 12 145 1 0 2020-08-15 11:38:12 UTC+0000 0xfffffa800e16fb30 SearchIndexer. 2700 508 14 676 0 0 2020-08-15 11:38:13 UTC+0000 0xfffffa800e949b30 WmiPrvSE.exe 2732 632 13 314 0 0 2020-08-15 11:38:14 UTC+0000 0xfffffa800e9a09e0 SearchFilterHo 2840 2700 4 81 0 0 2020-08-15 11:38:14 UTC+0000 0xfffffa800ea38730 wmpnetwk.exe 3040 508 11 214 0 0 2020-08-15 11:38:18 UTC+0000 0xfffffa800ea7b060 SearchProtocol 2132 2700 7 260 1 0 2020-08-15 11:38:18 UTC+0000 0xfffffa800ee71060 notepad.exe 3056 2384 1 62 1 0 2020-08-15 11:39:48 UTC+0000 0xfffffa800ee9f060 sppsvc.exe 2516 508 6 157 0 0 2020-08-15 11:39:54 UTC+0000 0xfffffa800e157890 svchost.exe 2472 508 12 323 0 0 2020-08-15 11:39:54 UTC+0000 0xfffffa800cd84b30 FTK Imager.exe 1672 2384 16 356 1 0 2020-08-15 11:40:00 UTC+0000 0xfffffa800e9ebb30 WmiApSrv.exe 2104 508 7 119 0 0 2020-08-15 11:40:17 UTC+0000其实没什么有用的信息,个人看PID:3056的notepad.exe和pid:2572的StikyNot.exe(便笺) 比较重要 volatility_2.6_win64_standalone.exe -f E:\memdump.mem --profile=Win7SP1x64 filesc an >filescan.txt想看看能不能找到flag或者恢复密钥,都没有。

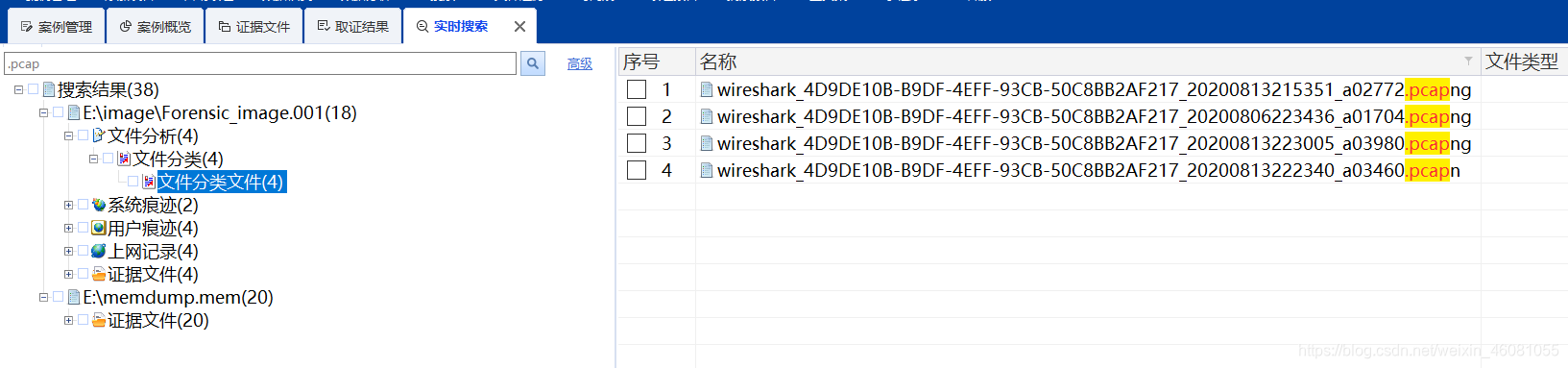

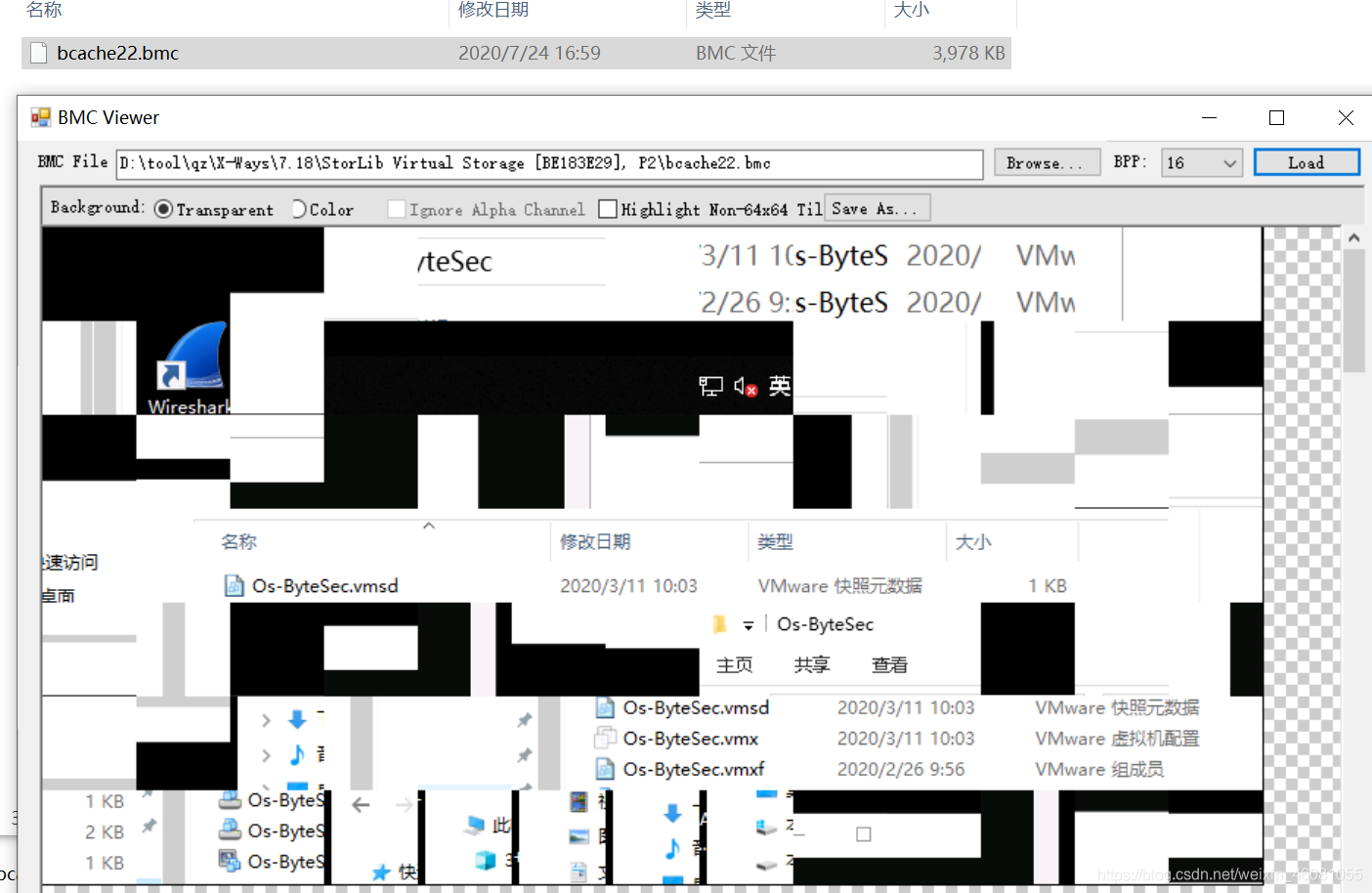

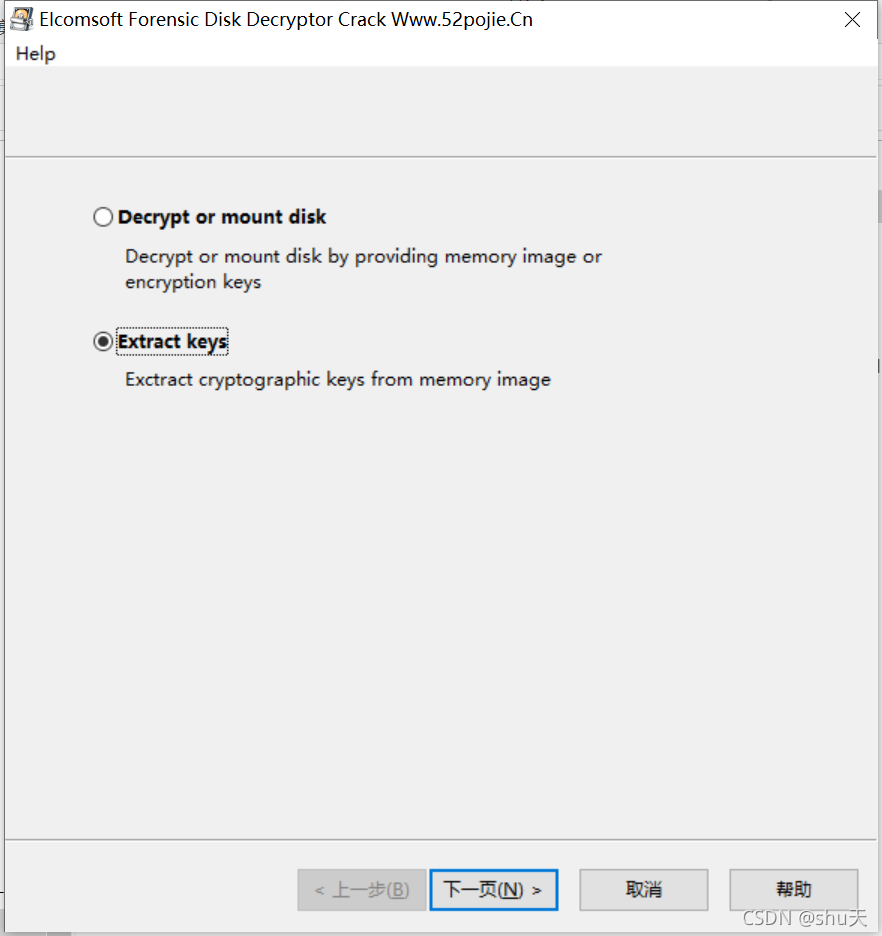

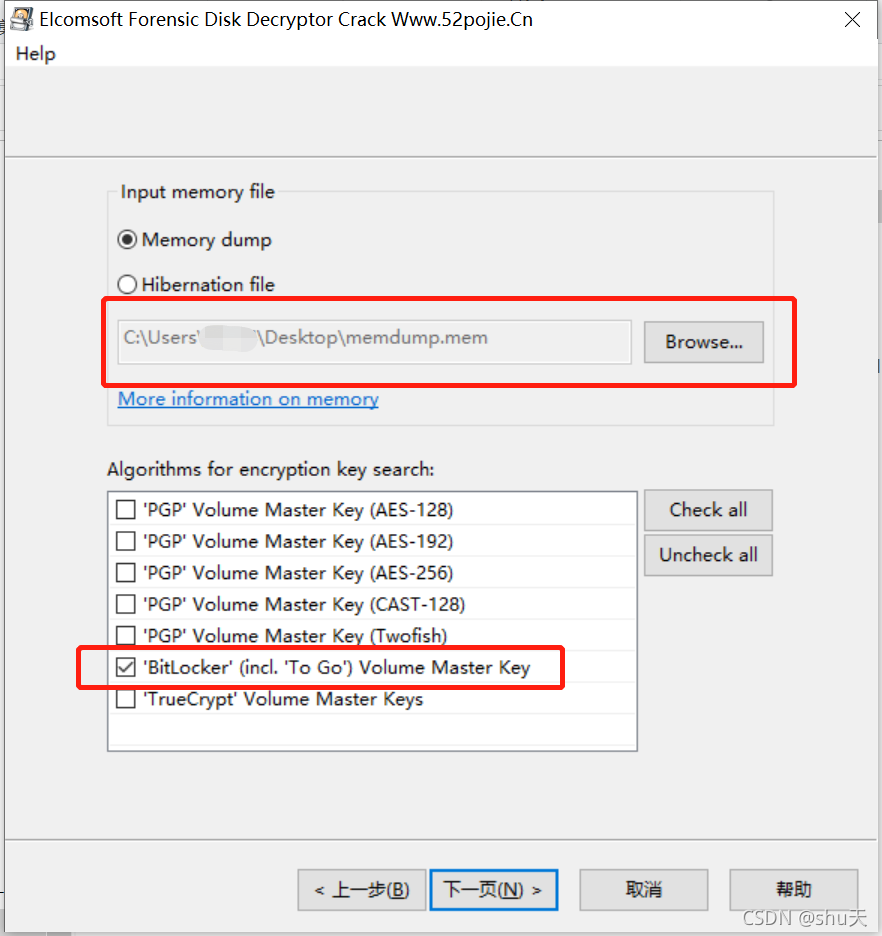

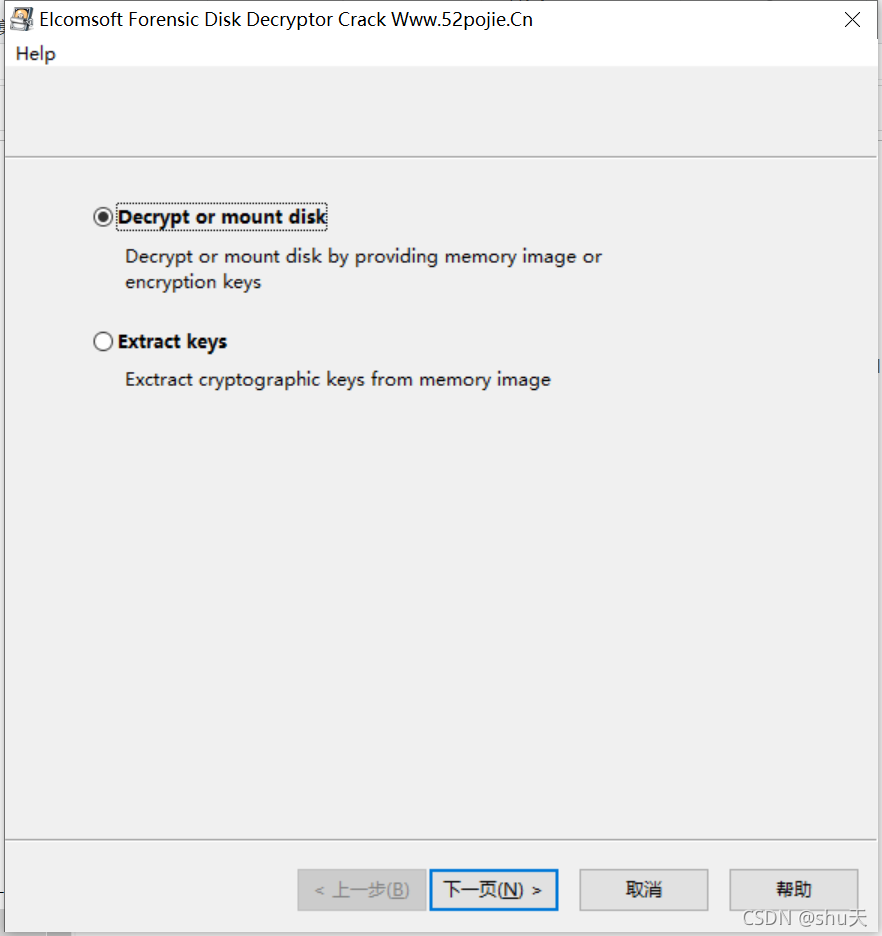

这里注意就是桌面上面有wireshark,估计是提示流量包分析 3.流量分析内存中导出的流量包损坏不能看,只能在磁盘镜像里面搜索,发现temp里面有四个流量包 1.其实Windows便笺不用仿真也可以看到,可以把数据文件取出来放到自己电脑上,或者win10可以直接看数据库 详见我的另一个blog:https://blog.csdn.net/weixin_46081055/article/details/119845409 2.其实我在xm(xinsai)用户的文档下面发现一个rdp文件,以为远程连接会有什么东西,还特地去看了BMChache,但是也没啥 https://blog.csdn.net/weixin_46081055/article/details/119538531 BitLocker没出来,好气啊 后来看了盘古石的wp,可以用EFdd解开 首先extract keys |

【本文地址】

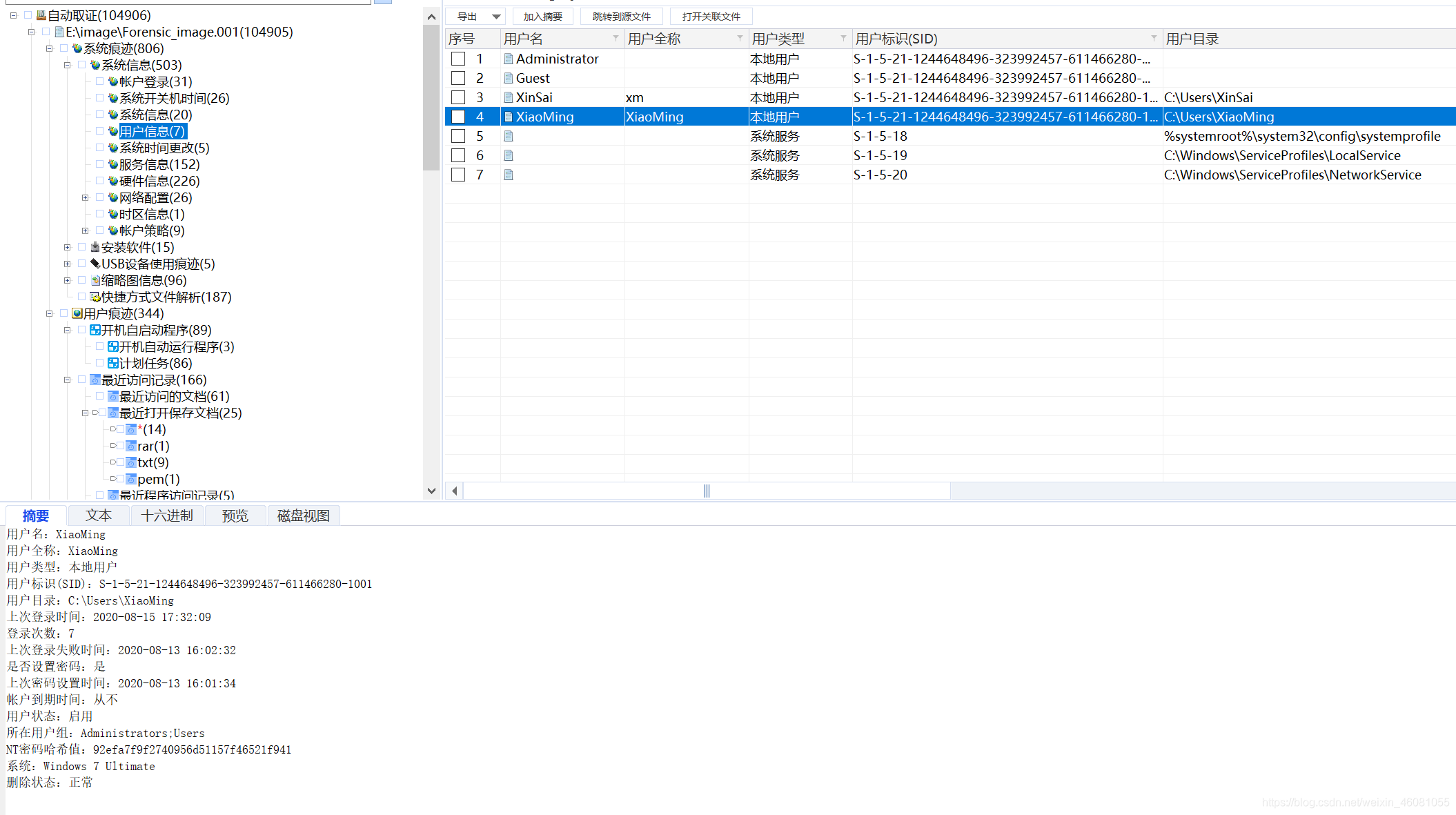

得到xiaoming用户NT密码哈希值:92efa7f9f2740956d51157f46521f941,cmd5网站在线解密(是付费的)

得到xiaoming用户NT密码哈希值:92efa7f9f2740956d51157f46521f941,cmd5网站在线解密(是付费的)  passwarekit也可以解密内存镜像得到

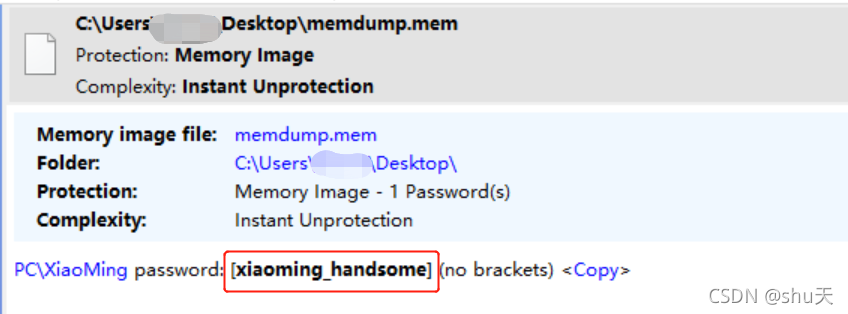

passwarekit也可以解密内存镜像得到

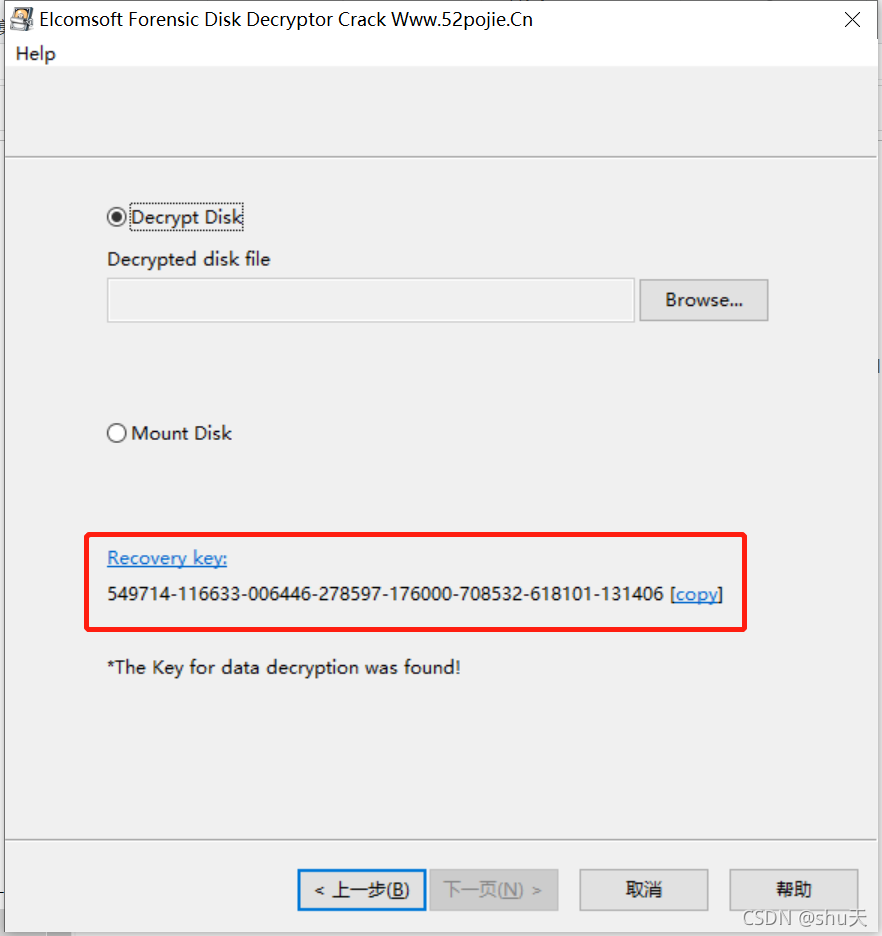

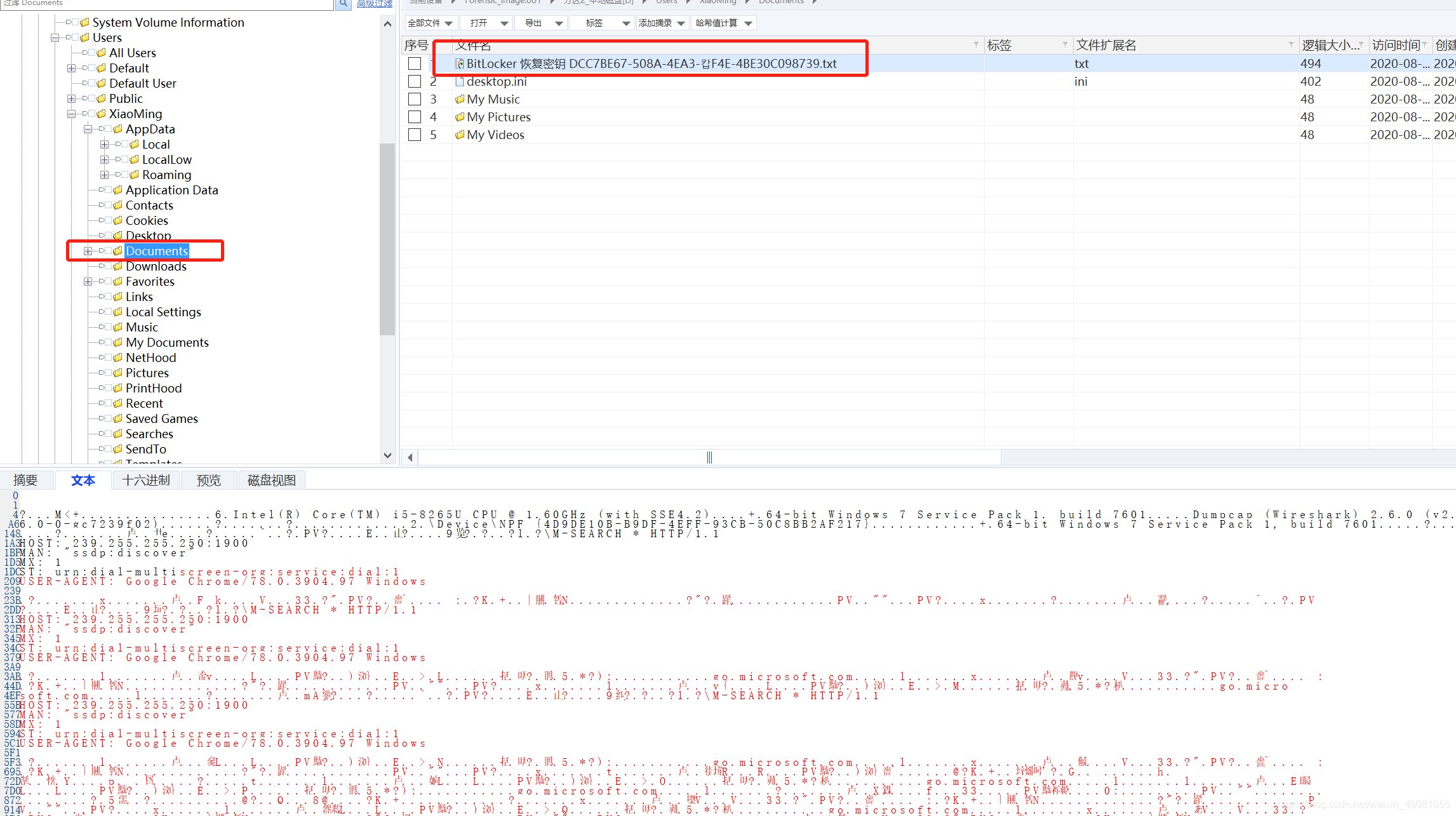

E盘是一个BitLocker加密的分区,恢复密钥标记DCC7BE67-508A-4EA3-AF4E-4BE30C098739

E盘是一个BitLocker加密的分区,恢复密钥标记DCC7BE67-508A-4EA3-AF4E-4BE30C098739  同时在xiaoming的文档目录下,可以看到被删除的BitLocker DCC7的恢复密钥txt,可是恢复不了,可能是原数据被流量包之类的覆盖了。

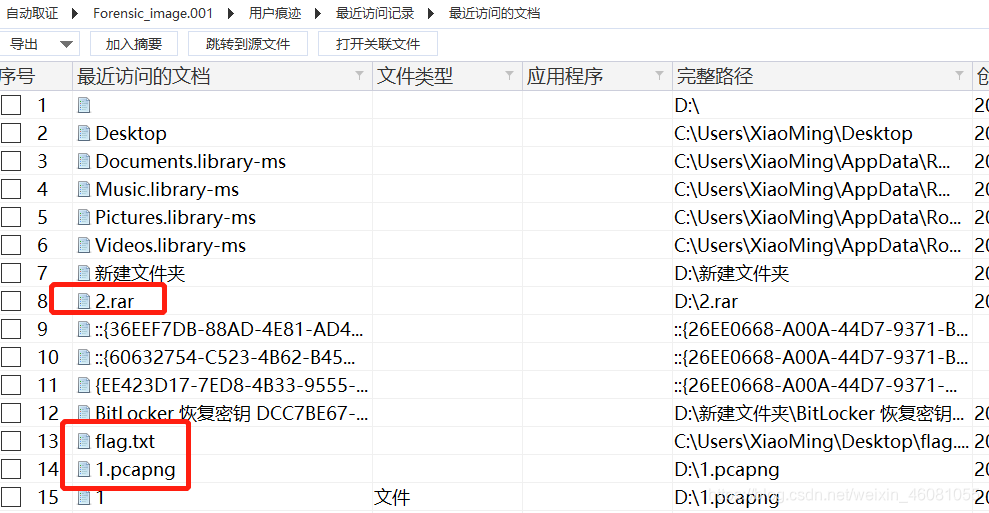

同时在xiaoming的文档目录下,可以看到被删除的BitLocker DCC7的恢复密钥txt,可是恢复不了,可能是原数据被流量包之类的覆盖了。  ps,取证时候可以稍微注意一下最近访问的文档,可能会有提示

ps,取证时候可以稍微注意一下最近访问的文档,可能会有提示

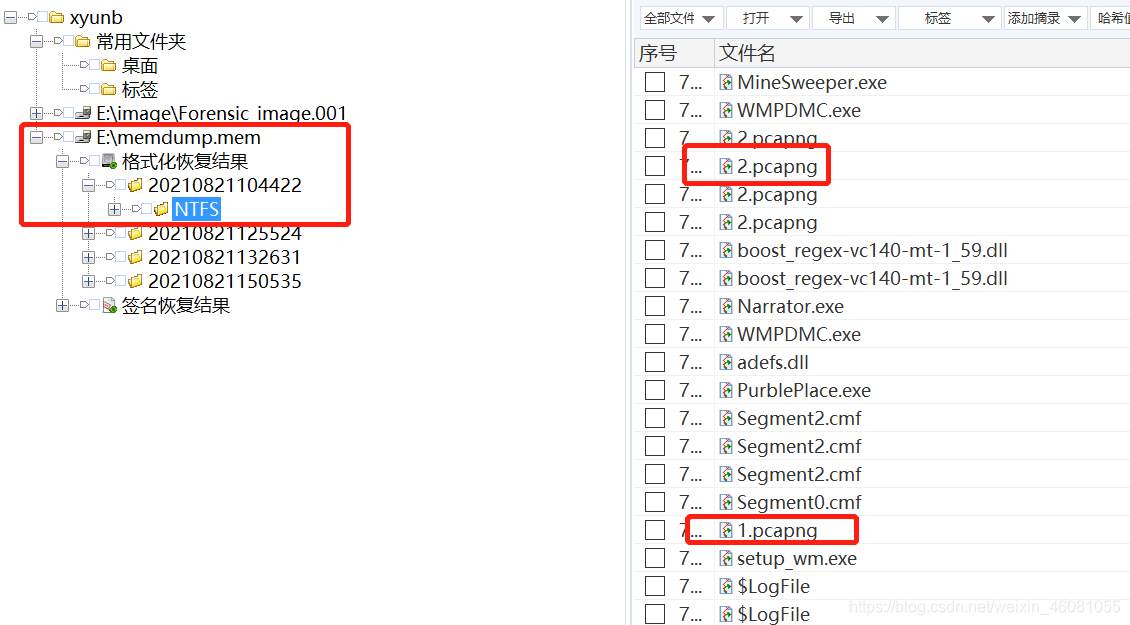

然后懒得一个个取文件了,把内存镜像放取证大师里面数据恢复,出来几个看起来比较有用的文件:2.rar,1.pcapng,2.pcang,但是这三个都是损坏的文件,流量包恢复也失败了,具体后面说

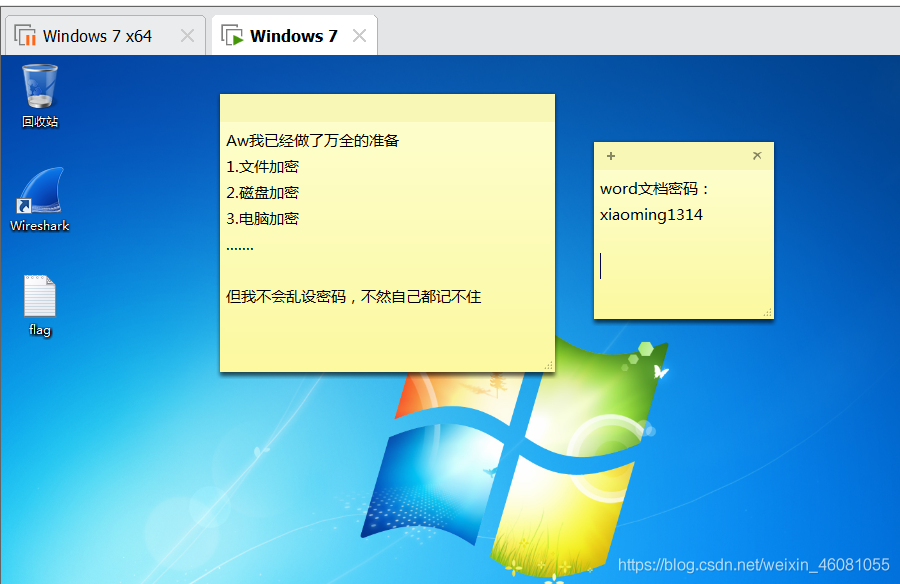

然后懒得一个个取文件了,把内存镜像放取证大师里面数据恢复,出来几个看起来比较有用的文件:2.rar,1.pcapng,2.pcang,但是这三个都是损坏的文件,流量包恢复也失败了,具体后面说 得到word文档密码:xiaoming1314

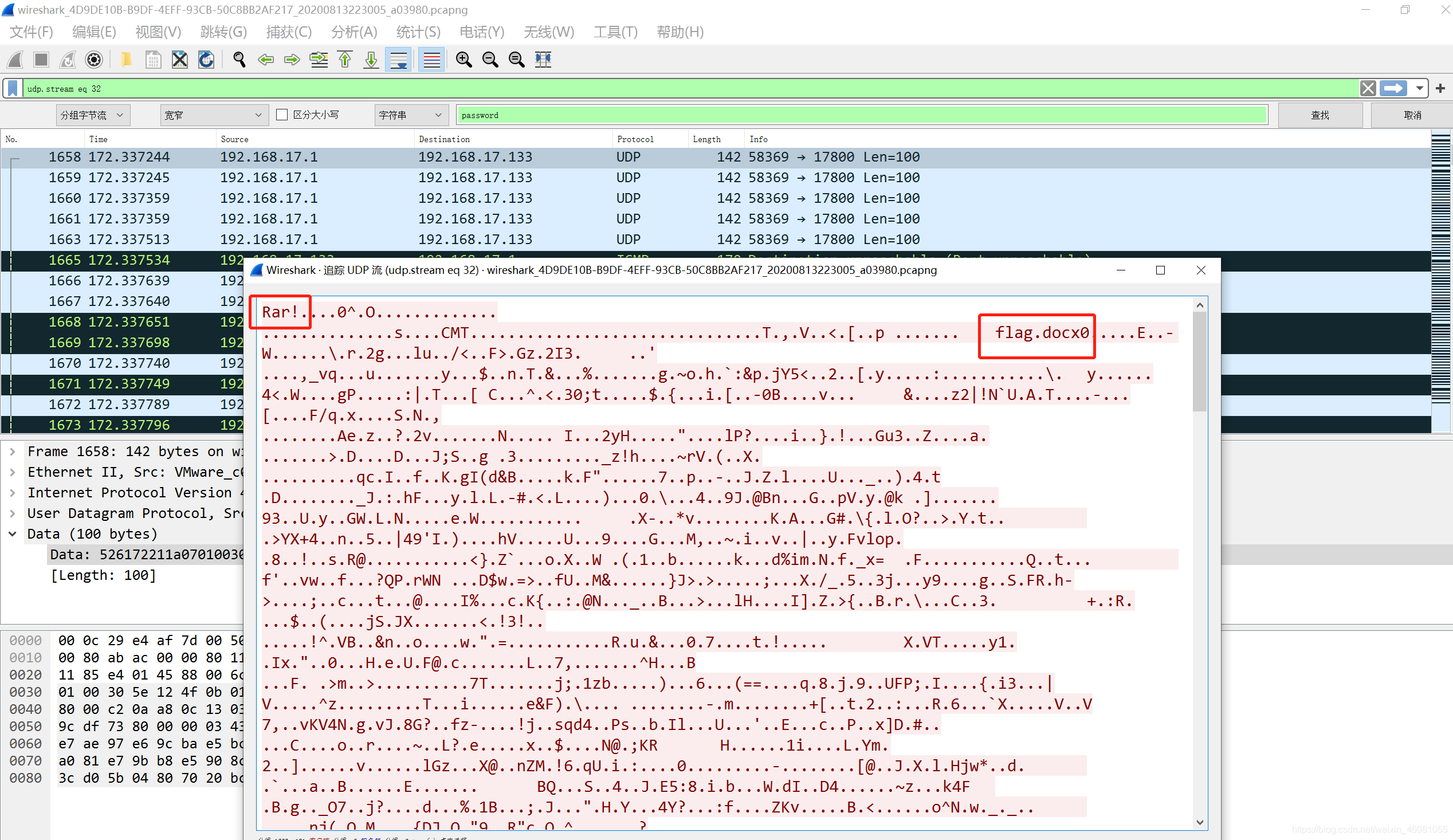

得到word文档密码:xiaoming1314 导出这四个流量包,其中pcapn在线修复了一下(http://f00l.de/hacking/pcapfix.php),其中wireshark_4D9DE10B-B9DF-4EFF-93CB-50C8BB2AF217_20200813223005_a03980.pcapng可以看到UDP传输了一个rar压缩包,里面可能有flag.docx

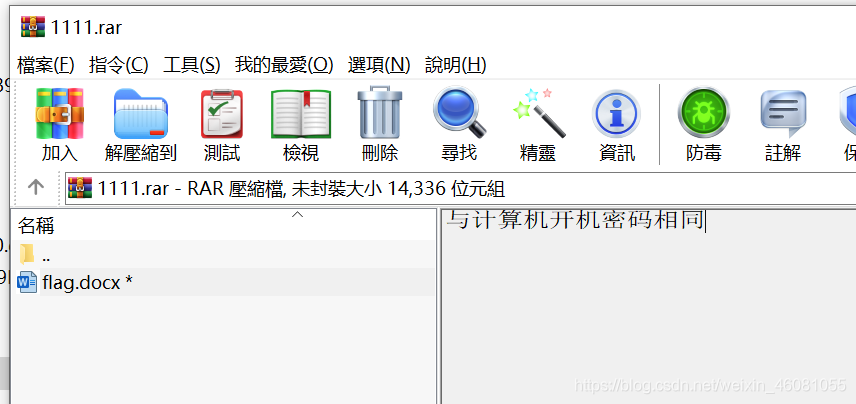

导出这四个流量包,其中pcapn在线修复了一下(http://f00l.de/hacking/pcapfix.php),其中wireshark_4D9DE10B-B9DF-4EFF-93CB-50C8BB2AF217_20200813223005_a03980.pcapng可以看到UDP传输了一个rar压缩包,里面可能有flag.docx  将UDP流的原始数据另存为rar文件,根据压缩包备注输入开机密码xiaoming_handsome解压缩,然后输入word文档密码:xiaoming1314得到flag

将UDP流的原始数据另存为rar文件,根据压缩包备注输入开机密码xiaoming_handsome解压缩,然后输入word文档密码:xiaoming1314得到flag

选好内存镜像

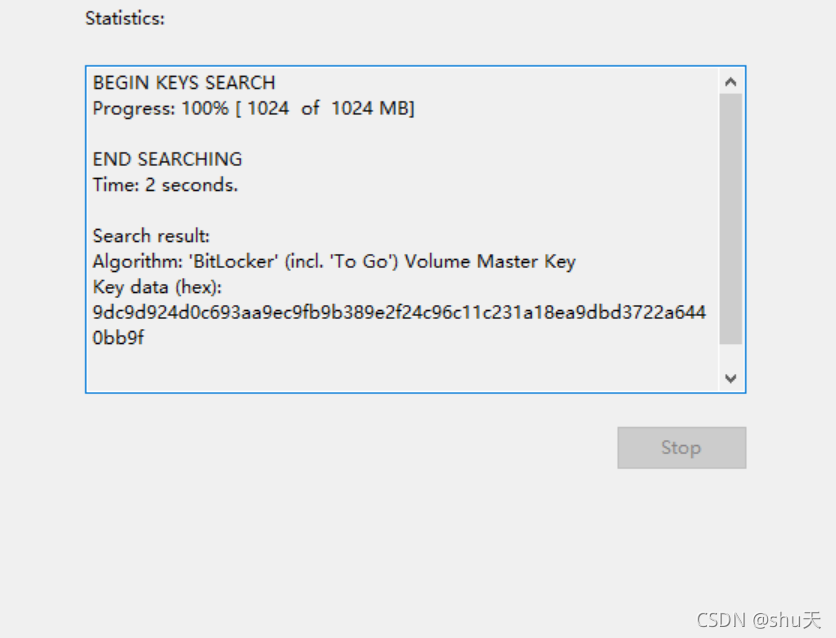

选好内存镜像  然后正常下一个下一个导出Key data (hex)为key.evk

然后正常下一个下一个导出Key data (hex)为key.evk  回到开始选第一个

回到开始选第一个  选好volume和分区

选好volume和分区  得到啦

得到啦